Mantente siempre actualizado con las noticias del mundo de la seguridad electronica, brechas de seguridad, nuevas tendencias en, video vigilancia, protecciòn perimetral, domotica, alarmas, control de acceso y sistemas contraincendio.

Pudieron construir un ataque muy sofisticado en cuestión de horas siguiendo solo las sugerencias proporcionadas por ChatGPT. Esto no requirió codificación de nuestra parte. Podríamos suponer que a un equipo de cinco a diez desarrolladores de malware le llevaría algunas semanas hacer la misma cantidad de trabajo sin la ayuda de un chatbot basado en IA, especialmente si quisieran evitar la detección de todos los proveedores basados en detección.

Discord menciona que colaboró con el proveedor externo que se vio comprometido para “mejorar sus prácticas” y contribuir a la prevención de futuros ataques de tipo similar. Aunque la firma no ha revelado qué proveedor de servicios fue pirateado, varios usuarios han especulado que el culpable podría haber sido Zendesk, que es bien conocido por ser utilizado por Discord para la gestión de problemas de soporte.

Según los informes, el hombre detenido utilizó ChatGPT para generar noticias falsas de un accidente de tren, alegando que nueve personas habían muerto. Estas noticias falsas fueron publicadas en más de 20 cuentas en Baijiahao, una plataforma de estilo blog administrada por el gigante chino de búsqueda Baidu.

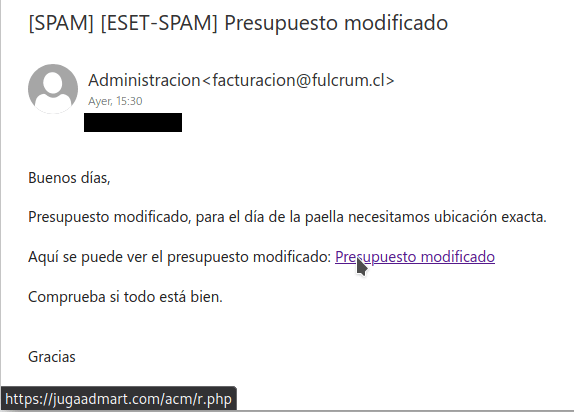

Uno de los puntos clave para que una campaña de propagación de malware tenga éxito es que tanto el asunto como el cuerpo del mensaje sean lo suficientemente llamativos para que capten la atención del usuario que recibe el correo y siga las instrucciones proporcionadas por los delincuentes para ejecutar el código malicioso en su sistema.

Este incidente sale a la luz al mismo tiempo que Toyota está intensificando sus esfuerzos en las áreas de conexión de vehículos y gestión de datos basada en la nube para proporcionar conducción autónoma y otras funciones respaldadas por inteligencia artificial. Cuando se le preguntó por qué Toyota tardó tanto en darse cuenta del error, una portavoz de la empresa dijo: “Había una falta de mecanismos de detección activos y actividades para detectar la presencia o ausencia de cosas que se hicieron públicas”. En otras palabras, la corporación no contaba con ningún mecanismo o actividad para detectar la presencia o ausencia de cosas que se hicieron públicas. El problema apareció por primera vez en noviembre del año pasado y continuó hasta mediados de abril de este año.

La mayoría de estos comercios online tienen unas políticas de devolución bastante estrictas, lo cual favorece en gran medida a los compradores, que en este caso son afortunados por caer en la trampa. Basándose en esta premisa, un internauta ha descubierto un truco para conseguir pendrives gratis en Internet. El internauta en cuestión se llama…

Lo que destaca de esta nueva variante de ransomware es su capacidad de cifrarse a sí misma para evitar ser detectada por herramientas de seguridad y monitorización de redes, lo que hace más difícil su detección.

Mientras tanto, expertos del sector recomiendan atender a la protección de nuestras huellas dactilares ya que, si alguien dispone de ellas, “es como si alguien tuviese las llaves de nuestra casa, con la diferencia de que no podríamos cambiar la cerradura por una diferente. Esto no es un problema siempre y cuando esa única llave, nuestras huellas, no sea suficiente para entrar en casa”.

Kulkov creó Try2Check en 2005, convirtiéndolo en una de las principales herramienta del comercio ilícito de tarjetas de crédito que han existido.

Este malware, que ha estado activo desde 2022, ha logrado introducirse en aplicaciones que ofrecen filtros para fotografías y fondos de pantalla, como Beauty Slimming Photo Editor o Photo Effect Editor.