Mantente siempre actualizado con las noticias del mundo de la seguridad electronica, brechas de seguridad, nuevas tendencias en, video vigilancia, protecciòn perimetral, domotica, alarmas, control de acceso y sistemas contraincendio.

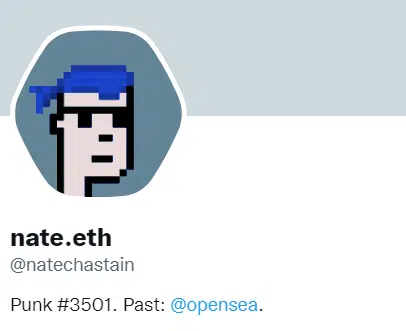

Los cargos que enfrenta el extrabajador de OpenSea son por presunto fraude electrónico y lavado de dinero. En caso de ser declarado culpable por un tribunal, podrían corresponderle penas de hasta 20 años de cárcel por cada una de estas acusaciones.

El phishing es difícil de combatir porque es fácil ponerlo en práctica, y es efectivo Los principales navegadores incluye tecnología antiphishing que detecta estas estafas y las bloquea. Pero no son 100% infalibles.

La firma Which? ha probado cerca de 800 webs que son phishing, es decir, falsas, con Chrome y Facebook.

Chrome solo conseguía bloquear el 28% de estas webs en Windows, y el 25% en MacOS. En cambio, Firefox bloquea el 85% en Windows y el 78% en MacOS.

“GhostTouch controla y da forma a la señal electromagnética de campo cercano e inyecta eventos táctiles en un área determinada de la pantalla táctil, sin necesidad de contacto físico o acceso al dispositivo de la víctima”, reportan los expertos.

Si bien las fallas pueden ser explotadas por actores de amenazas remotos no autenticados, hasta el momento no se han detectado intentos de explotación activa. Aún así, Zoom recomienda a los usuarios de implementaciones afectadas actualizar a la brevedad.

El endpoint está diseñado para acuerdos de facturación y solo debe aceptar tokens billingAgreementToken. No obstante, h4x0r_dz afirma haber descubierto que es posible pasar otro tipo de token, lo que permitiría vaciar cualquier cuenta de PayPal.

Los participantes consiguieron explotar con éxito 16 fallos Zero-Day para hackear varios productos, entre ellos el sistema operativo Windows 11 de Microsoft y la plataforma de comunicación Teams . Los organizadores del evento llegaron a repartir 1.115.000 dólares entre quienes consiguieron realizar estos descubrimientos.

“Al igual que Pegasus, estas herramientas de espionaje permiten recuperar los datos almacenados en estos terminales. Descubrimos, en este caso, la existencia de un software al menos tan potente como Pegasus, el Predator, un sistema de la empresa Cytrox, que forma parte de Intellexa, cuyas instalaciones están en Grecia”, subraya.

Por primera vez, la política “instruye que la investigación de seguridad de buena fe no debe ser acusada” bajo la Ley de Abuso y Fraude Informático (CFAA), un cambio sísmico de su política anterior que permitía a los fiscales presentar cargos federales contra los hackers que encuentran fallas de seguridad con el fin de ayudar a proteger los sistemas expuestos o vulnerables.

El primer análisis de seguridad de su tipo de la función Find My de iOS identificó una nueva superficie de ataque que hace posible manipular el firmware y cargar malware en un chip Bluetooth que se ejecuta mientras el iPhone está “apagado”.

Estos lectores pueden leer todo tipo de tarjetas de identificación, indispensables en muchos ámbitos para acceder a lugares físicos o incluso en sistemas informáticos del gobierno. Sin embargo, según ha podido averiguar Brian Krebs, autor del medio KrebsOnSecurity, los drivers compatibles con un lector de tarjetas bastante popular en Amazon contienen el malware conocido como ‘Ramnit’.